To MSN είναι μία υπηρεσία IM (instant messaging) της Microsoft και παρόλο που είναι απ’ τις πιο δημοφιλείς τέτοιου είδους υπηρεσίες, είναι ίσως η χειρότερη επιλογή που μπορεί να κάνει κάποιος από άποψη ασφάλειας.Η παντελής έλλειψη κρυπτογράφησης των δεδομένων μέσω του πρωτοκόλλου αυτού (Microsoft Notification Protocol ) επιτρέπει σε οποιονδήποτε τρίτο με ελάχιστες γνώσεις να διαβάσει τις συζητήσεις ή να δει την λίστα επαφών μας.

Χρήση του ΟΤR

Το ΟΤR (Off-The-Record) είναι ένα πρωτόκολλο κρυπτογράφησης για IM υπηρεσίες (δηλαδή όχι μόνο για MSN).Υπάρχουν δύο τρόποι χρήσης.Ή κατεβάζουμε κάποιο πρόγραμμα που το υποστηρίζει εξαρχής ή το προσθέτουμε σαν plugin. Επειδή είναι γνωστό ότι η Microsoft δεν αφήνει τρίτους να χώνονται στα προγράμματα της, για να χρησιμοποιηθεί το plugin πρέπει να ξεχάσουμε το Windows Live Messenger και να καταφύγουμε σε κάποιο άλλο πρόγραμμα.Για τις ανάγκες του παραδείγματος θα χρησιμοποιήθεί το πρόγραμμα Pidgin, το οποίο είναι διαθέσιμο και σε Windows και σε Linux (το παράδειγμα έχει γραφτεί για Windows, η διαδικασία όμως είναι ακριβώς η ίδια και σε linux).

1.Κατεβάζουμε & εγκαθιστούμε το Pidgin

2.Κατεβάζουμε & εγκαθιστούμε το plugin για Windows ( OTR plugin for Pidgin)

3.Ανοίγουμε το Pidgin. Την πρώτη φορά που το τρέχουμε θα μας ρωτήσει αν θέλουμε να φτιάξουμε νέο λογαριασμό.Το επιλέγουμε και φτιάχνουμε έναν λογαριασμό για MSN (για οποιαδήποτε άλλη υπηρεσία ισχύει το ίδιο).

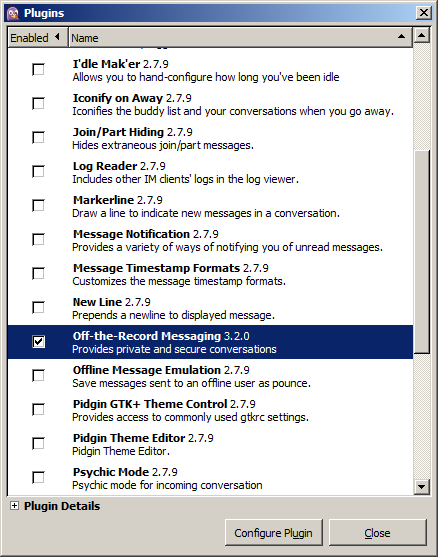

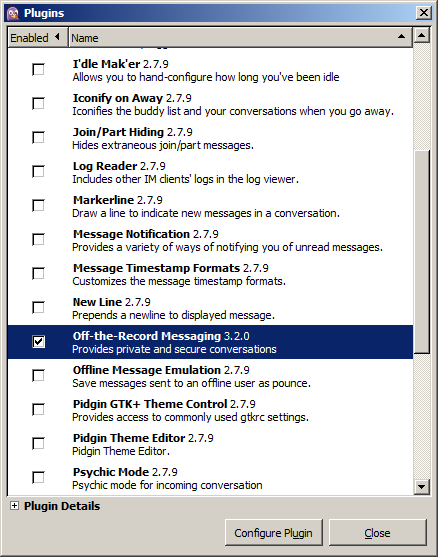

4.Πάμε στο Tools ->Plugins και ψάχνουμε για το Off-the-Record Messaging

Το ενεργοποιούμε και πατάμε Configure Plugin.

5.Επιλέγουμε τον λογαριασμό που μας ενδιαφέρει και πατάμε Generate

Στο ίδιο παράθυρο μπορούμε να επιλέξουμε αν οι κρυπτογραφημένες συζητήσεις θα ξεκινάνε αυτόματα, αν θα καταγράφονται κτλ.

Από την μεριά μας έχουμε κάνει όλες τις βασικές ρυθμίσεις.Αν τώρα θέλουμε να μιλήσουμε με κάποιον κρυπτογραφόντας αυτά που θα στέλνουμε,πρώτα απ’ όλα απαιτείται και ο άλλος χρήστης να έχει εγκατεστημένο το plugin.

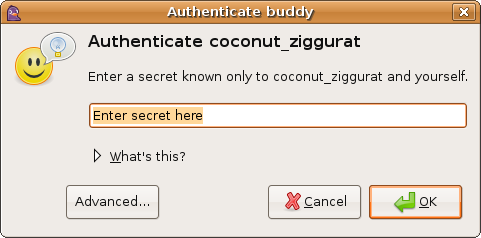

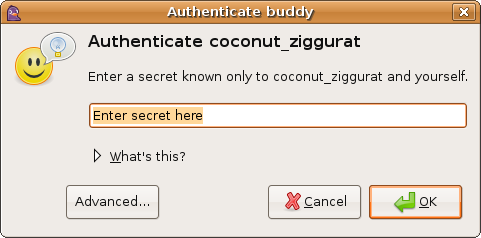

Μόλις ανοίξουμε το παράθυρο για πρώτη φορά θα μας εμφανιστεί ένα μήνυμα λέγοντας ότι ο χρήστης με τον οποίο συνομιλούμε δεν είναι επικυρωμένος.Αυτό είναι μια επιπλέον δικλείδα ασφαλείας, έτσι ώστε να επιβεβαίωσουμε ότι ο χρήστης με τον οποίο πρόκειται να ξεκινήσουμε έναν διάλογο είναι όντως αυτός/η που νομίζουμε.Πατάμε το authenticate για να ξεκινήσει η διαδικασία :

Εδώ λοιπόν βάζουμε κάτι το οποίο να ξέρουμε μόνο εμείς και ο συνομιλητής μας.Για να γίνει η επικύρωση πρέπει αφου το γράψουμε και πατήσουμε ΟΚ, και ο συνομιλητής να γράψει το ίδιο.Η λέξη/φράση/πρόταση μπορεί να είναι κάτι που έχετε συνεννοηθεί εκτός υπολογιστή (βολικό για μέλη μιας ομάδας/συνέλευσης) ή κάτι που μπορείτε να συνεννοηθείτε επιτόπου μέσα από το παράθυρο του διαλόγου με τρόπο που να μόνο εσείς οι δύο να μπορείτε να καταλάβετε για τι πράγμα μιλάτε.

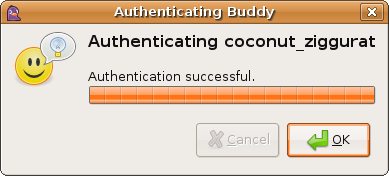

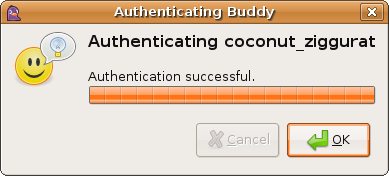

Μόλις δείτε το παρακάτω παράθυρο :

είστε έτοιμοι να συζητήσετε με 100% σιγουριά ότι κανείς άλλος δεν μπορεί να διαβάσει τι λέτε!

Επίλογος

Είναι προφανές ότι το ζητούμενο είναι να απαγκιστρωθούμε κάποια από υπηρεσίες και πρωτόκολλα εταιρειών τύπου Microsoft. Υποδομές ήδη υπάρχουν όμως αν δεν γίνουν ευρέως γνωστές δεν μπορούν να δουλέψουν (γιατί κάποιος να χρησιμοποιήσει ένα πρόγραμμα chat όταν δεν υπάρχει κανείς άλλος που να το χρησιμοποιεί?). Χαρακτηριστικό παράδειγμα που αφορά τις IM υπηρεσίες είναι to πρωτόκολλο XMPP το οποίο είναι ανοιχτό προς όλους, πολύ πιο ασφαλές και (ίσως το σημαντικότερο) επιτρέπει σε οποιονδήποτε να στήσει ένα server. Εκτενέστερη αναφορά σε αυτό θα γίνει σε κάποιο μελλοντικό post.